CISM考試共分為四個主要的領域或“Domain”,其中Domain 1涵蓋了“資訊安全管理”方面的主題。

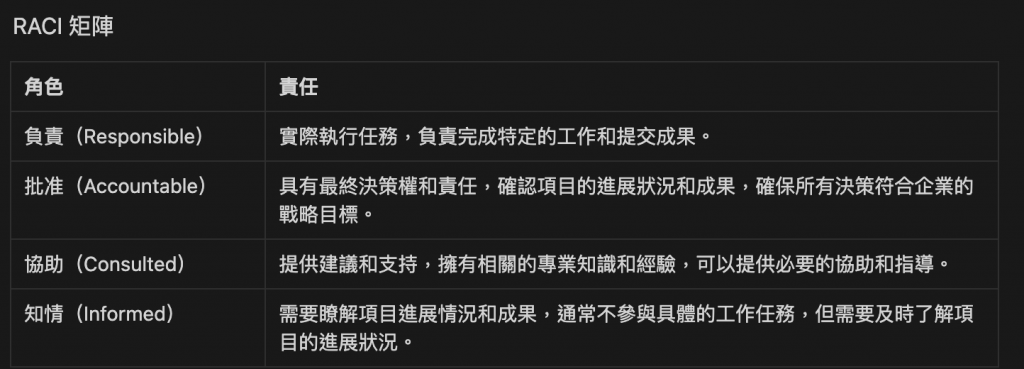

整章的大概念對應到CISSP其實就是在講資安的三階目標+GRC(治理,風險管理,符合性)+資產的盤點分類保護,其中有一些在CISSP中比較少提到的是平衡計分卡,RACI矩陣,COBIT,BMIS模型等。

下面是CISM Domain 1的重點:

1.1 資訊安全治理結構:

包括建立、維護和改進資訊安全治理框架,以確保其對組織的價值和目標具有適當的對應關係就是必須保持一致。

講到治理,一定要知道治理的定義。

治理 (Governance) 指的是企業或組織的經營高層所進行的管理作為,目的是創造價值。在資訊安全中,治理是最高階的目標,即保障資訊安全,創造價值以達成企業的使命與願景。

有了治理之後緊接著就要擬定戰略,

戰略是指在一定目標和資源限制下,制定長期的、全面的、統籌的計劃,為實現目標而採取的行動方案。在資訊安全管理方面,戰略是指確定組織的資訊安全目標和方向,並為達成這些目標而採取的行動和策略。簡而言之就是達成目標的一個高階方法。

在資訊安全管理方面,目標是指組織在資訊安全方面所追求的結果。通常由治理層面訂定,以確保資訊安全與組織的價值和目標相關,並為達成這些目標而採取相應的行動和策略。

有了這些目標之後,我們可以開始進一步擬定政策。這些政策將會是我們達成目標的重要工具,因此需要仔細地制定。在制定政策的過程中,我們需要考慮多種因素,如預算、時間、人力等。此外,為了確保政策的執行效果,我們還需要制定相關的準則或是SOP(標準作業流程)等。這些文件將會成為政策實施的重要參考,幫助我們達成目標。

以上就是整體資安三階目標的概念,所以所有資安作為都會對應到組織的價值和目標。

1.2 資訊風險管理

評估和管理組織的資訊資產的風險,並建立和執行相應的風險管理策略和計劃。

因為Domain2 會著重在講風險管理,所以在這邊提到的風險管理比較著重在資產的風險。

所以會提到資產的盤點分類以及保護。

一般來說資訊資產盤點評估程序及方法主要是指針對企業的資訊資產進行盤點,評估其價值、風險和保護需求的程序和方法(好記的方法就是盤點分類保護)。以下是一些常見的程序和方法:

- 識別資訊資產:確定企業的所有資訊資產,包括數據、系統、軟件、硬件、設施等。也就是CISSP 提到的八根毛

- 評估資訊資產價值:針對所有識別出的資訊資產進行價值評估,確定其對企業業務的重要性和價值,以便進行優先級排序。(通常是由各部門的資料擁有者(Data Owner)來評估)

- 評估資訊資產風險:針對所有識別出的資訊資產進行風險評估,評估其可能遭受的威脅、風險和潛在損失。

- 確定保護需求:根據資產價值和風險評估結果,確定每個資訊資產的保護需求,包括安全措施、保護級別和控制措施等。

- 評估現有保護措施:評估企業現有的資訊安全措施是否足夠保護資訊資產,發現缺陷並提出改進建議。

- 規劃保護措施:根據保護需求和現有保護措施的評估結果,制定保護措施計劃,包括技術措施、管理措施和物理措施等。

- 建立監控和評估機制:建立資訊安全監控和評估機制,定期監測資訊資產的風險和保護措施的有效性,以便及時發現問題並進行調整。

在寫考題的時候常常遇到資料擁有者(Data Owner)相關的題目,所以在這邊特別解釋一下資料擁有者的定義

資料擁有者指的是對特定資料具有法律上所有權或財產權的人或實體,通常是資料的創造者、收集者或購買者。在企業和組織中,資料擁有者通常是管理者、決策者、部門負責人或業務負責人。他們負責管理和保護企業所擁有的敏感資訊,確保資訊的完整性、可靠性和保密性。

資料擁有者通常需要負責以下幾個方面:

- 負責確定資料的價值和重要性:資料擁有者需要確定企業所擁有的資料的價值和重要性,並根據該價值和重要性制定保護措施。

- 負責保護資料安全:資料擁有者需要確保資料安全,並制定相應的政策和程序以保護企業的資料,例如訪問控制、身份驗證和加密等。

- 負責授權和管理訪問權限:資料擁有者需要確定誰可以訪問企業的敏感資訊,以及哪些人可以進行修改、刪除或分享等操作。

- 負責確保合規性:資料擁有者需要確保企業的資料管理和保護措施符合相關的法律和法規,例如GDPR和HIPAA等。

- 負責監控資料使用情況:資料擁有者需要定期監測資料的使用情況,並發現和處理不當使用或違反政策的情況。

另外在資產盤點中,通常涉及到幾種不同的角色,這些角色包括:

- 資產所有者:資產所有者是指負責管理和擁有企業或組織的特定資產的人或實體。通常情況下,他們負責確定資產價值、評估風險並制定保護措施。

- 資產管理人員:資產管理人員是指負責實施資產管理策略和程序的人員。他們負責監控資產的使用情況,確保資產的完整性和可用性。

- 安全專家:安全專家是指負責設計、實施和維護企業或組織的安全控制措施的人員。他們負責評估安全風險、提供解決方案和確保企業或組織的資產得到充分的保護。

- 系統管理人員:系統管理人員是指負責管理企業或組織的系統和應用程序的人員。他們負責維護系統的可用性和安全性,確保系統能夠運作正常並且沒有安全漏洞。

- 資料所有者:資料所有者是指負責管理企業或組織敏感資訊的人員。他們負責確定敏感資訊的價值、評估風險並確保資料得到適當的保護。

資料分類通常被劃分為以下四個類別:

- 公開:公開的資料是指沒有保密限制的資料,可以自由地分享、分發和公開。

- 內部使用:內部使用的資料是指僅限於組織內部使用的資料,不能被外部人員訪問或使用。

- 機密:機密的資料是指非常敏感且需要特別保護的資料,例如個人身份識別資訊、財務信息和戰略計劃等。

- 受限制:受限制的資料是指具有某些限制的資料,例如合約條款或法律限制等。這些資料需要遵守相關的限制要求,例如保密期限或使用限制。

透過對資料進行分類,組織可以更好地了解哪些資料需要進行更嚴格的保護和管理,確保敏感資訊不會被未經授權的人員訪問、修改或洩漏。

資訊資產的保護分級通常分為以下四個級別:

- 極高(Very High):這是最高的分級,這些資產包含絕對必要的機密資料,一旦泄露或遭受損害,將對組織造成災難性的影響。這些資產通常只能被授權人員訪問,需要最高級別的保護措施。

- 高(High):這些資產包含敏感資料,例如個人身份識別信息、金融資料和競爭情報等。這些資產需要適當的保護措施,包括存儲和傳輸加密、訪問控制和監控等。

- 中(Medium):這些資產包含一般的內部資料,例如員工個人信息、內部文件和報告等。這些資產需要一定程度的保護,包括訪問控制、身份驗證和審計等。

- 低(Low):這些資產包含一般的公開資料,例如公司新聞、廣告和公告等。這些資產需要基本的保護措施,例如防火牆和防病毒軟件等。

資訊資產的保護分級可以幫助企業了解其資產的價值和風險,並制定相應的保護措施。不同的級別需要不同的保護措施,企業需要根據實際情況制定相應的措施,以確保其資產的安全和完整性。

1.3 資訊安全管理的角色和責任

確定資訊安全管理角色和責任,以及組織的相應政策和程序。

相關角色描述如下

治理委員會:治理委員會是企業內部的一個高級別組織,通常由企業的高層領導組成,如董事會成員和高階管理人員。治理委員會主要負責制定企業的整體戰略,包括資訊安全戰略。它們確保資訊安全策略與企業的整體目標和戰略保持一致,並監督資訊安全管理計劃的實施。

治理委員會的職責包括:

a. 制定和維護資訊安全政策與策略

b. 確保企業遵循相關的法律、法規和行業標準

c. 監督資訊安全風險評估和管理過程

d. 監控資訊安全管理計劃的執行情況 e. 評估和批准資訊安全預算

高階管理層:高階管理層,如首席執行官(CEO)、首席資訊官(CIO)和首席資訊安全官(CISO),在資訊安全管理過程中扮演著關鍵角色。他們負責將治理委員會制定的資訊安全戰略轉化為具體的資訊安全計劃和措施,並確保這些計劃和措施得到有效執行。

高階管理層的職責包括:

a. 資訊安全戰略的實施和執行

b. 資源的分配,以確保資訊安全計劃得到足夠的支持

c. 協調企業內部各部門在資訊安全管理上的合作

d. 監督資訊安全項目和活動的進度

e. 與治理委員會定期報告資訊安全狀況和成果

1.4 資訊安全管理的合規性

了解與資訊安全相關的合規性要求,並確保組織的相應政策和程序符合這些要求。(可以對應到 CISSP 的符合性)

在CISM中有提到的COBIT框架

COBIT(Control Objectives for Information and Related Technologies)是一個由ISACA(信息系統審計與控制協會)開發的全球廣泛應用的資訊技術(IT)治理與管理框架。COBIT 框架旨在幫助組織制定、實施、監控和評估 IT 策略、流程和控制,以支持企業的整體目標和戰略。

在 CISM(Certified Information Security Manager,資訊安全管理師認證)中,COBIT 框架作為一個重要的資訊安全治理和管理工具,有助於確保資訊安全策略與企業的整體目標保持一致。

COBIT 框架的主要特點如下:

- 綜合性:COBIT 涵蓋了從 IT 治理到運營管理的各個方面,包括策略規劃、流程實施、績效衡量和風險管理等。

- 標準化:COBIT 提供了一套統一的、標準化的 IT 管理流程和控制目標,有助於企業跨部門、跨地區實現一致性和可比性。

- 面向業務需求:COBIT 以業務需求為基礎,確保 IT 策略和流程與企業戰略和目標保持一致。

- 面向利益相關者:COBIT 著重於滿足企業的各類利益相關者,包括董事會、高層管理人員、客戶、供應商和監管機構等。

- 可適應性:COBIT 框架具有很強的靈活性,可根據企業的規模、行業特點和具體需求進行客制化調整。

COBIT 框架的主要組件包括:

- COBIT原則:指導企業如何構建和實施有效的 IT 治理和管理體系。

- COBIT過程:提供一套完整的、標準化的 IT 管理流程和控制目標,用於實現企業的 IT 治理和管理目標。

- COBIT績效指標:用於衡量 IT 管理流程和控制的有效性,以支持持續改進和價值創建。

- COBIT成熟度模型:評估企業 IT 治理和管理體系的成熟程度,並提供改進建議。

- COBIT實施指南:提供實踐指導,協助企業根據自身需求實施和適應 COBIT 框架。

1.5 資訊安全計劃的開發和實施

建立和實施組織的資訊安全計劃,以管理資訊安全風險,並確保相應的資源和財務支持。

1.6 資訊安全監控和測試

建立和執行資訊安全監控和測試策略和程序,以確保組織的資訊安全措施能夠達到預期的效果。

1.7 資訊安全事件管理

建立和執行組織的資訊安全事件管理策略和程序,以應對和減少資訊安全事件對組織的影響。

1.8 資訊安全的改進

建立和執行改進資訊安全的策略和程序,以確保組織的資訊安全持續改進。

分層防禦(Defense in Depth, DiD):打造多層次資安防禦機制

📌 什麼是分層防禦?

分層防禦(Defense in Depth, DiD)是一種 資訊安全策略,透過多重安全機制來保護組織的 網路、系統、應用程式 和 資料。這種方法並不依賴單一的安全技術,而是 整合多種防護措施,確保即使某一層防禦遭到突破,仍有其他安全層級來保護組織資產。

分層防禦的概念源於 軍事防禦策略,又稱 「彈性防禦」或「深層防禦」,其核心目標是減少單點失效(Single Point of Failure),降低攻擊成功的機率。

🔹 分層防禦的核心架構

分層防禦涵蓋 三大防禦層級,分別在 物理、技術及管理 層面提供安全保障:

1️⃣ 物理安全控制(Physical Security Controls)

物理安全層確保 IT 環境免受未經授權的實體存取,防止硬體被竄改、盜竊或其他物理威脅:

- 門禁與生物辨識(如指紋掃描、虹膜辨識、RFID 身分識別)

- 監控系統(CCTV、智慧警報)

- 機房與伺服器安全(環境監測、UPS 電源備援)

- 安全封存(資料儲存設備、備份磁碟的實體保護)

2️⃣ 技術安全控制(Technical Security Controls)

技術層是分層防禦的核心,透過軟硬體技術來偵測、阻擋和應對網路攻擊:

- 存取控制與驗證

- 最低權限原則(Least Privilege):僅允許使用者存取其工作所需的資源

- 多重要素驗證(MFA):要求多重驗證機制,提高登入安全性

- 網路安全

- 防火牆(Firewall):管控內外部流量,防止未經授權的存取

- 入侵偵測與預防系統(IDS/IPS):監控異常流量,阻擋惡意攻擊

- 網路分段(Network Segmentation):分隔內外部網路,限制攻擊範圍

- 應用安全

- Web 應用程式防火牆(WAF):保護 Web 服務免受 SQL 注入、XSS 攻擊

- 行為分析(Behavioral Analytics):偵測異常使用者行為,預防內部威脅

- 資料安全

- 加密(Encryption):確保靜態與傳輸中的數據保密

- 數據標記與保留策略:對敏感資料進行分類與存取限制

3️⃣ 管理安全控制(Administrative Security Controls)

管理層涵蓋 政策、流程與人員訓練,確保組織內的安全策略被有效執行:

- 資安政策與治理

- 安全標準(如 ISO 27001、NIST、PCI-DSS):建立合規策略

- 安全審計與風險評估:持續監測資安狀況

- 人員安全與教育

- 資安意識培訓:提高員工對釣魚攻擊、社交工程攻擊的防範意識

- 內部監督與權限控管:確保離職員工的存取權限被撤銷

- 事故管理與應變計畫

- 事件回應計畫(Incident Response Plan, IRP):確保發生安全事件時能迅速應對

- 災難復原與業務持續計畫(BCP/DRP):減少安全事故對業務的影響

🔹 其他關鍵安全機制

除了基本的三層防禦,以下技術與方法能進一步強化資安防禦能力:

| 安全機制 | 功能 |

|---|---|

| 零信任安全(Zero Trust Security) | 預設不信任任何內外部存取,所有請求需經過驗證與授權 |

| 蜜罐技術(Honeypot) | 誘捕駭客行為,分析攻擊模式 |

| 端點防護(EDR/XDR) | 監控並防止端點裝置遭到攻擊 |

| 雲端安全(Cloud Security) | 針對雲端環境的身份驗證、加密與存取控制 |