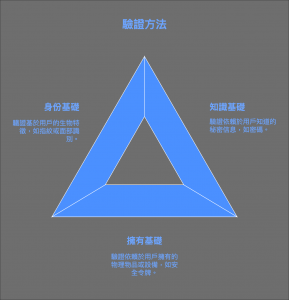

在資訊安全的世界裡,驗證(Authentication)是確認「你是誰」的第一步。就像是進入秘密俱樂部前,你需要向門口的保全證明你的身份。那麼,如何證明呢?這裡有三種方式,而且每一種都圍繞著一個「只有你才知道或擁有的秘密」!

1. Something You Know:只有你知道的秘密

這是最常見的驗證方式,也就是「腦中知道的秘密」。通常以密碼(Password)或更進階的形式來實現。讓我們看看幾種有趣又實用的範例吧!

(1) Password 密碼

長度:至少 8 字元,越長越好!

短密碼很像小孩的玩具鎖,一扭就開,長密碼則像是金庫的門,堅不可摧。

複雜度:包含大小寫字母、數字和特殊符號(如 !, @, #, $)。

範例:P@ssw0rd!2024

歷史:避免在一段時間內重複使用密碼。

如果每次都用同一組密碼,駭客只要猜中一次就能一直利用。

(2) Password Phrases 密碼短語

這是一種更人性化的選擇,將密碼變成一段容易記住的句子,但仍然有一定的複雜性。

範例:

ThisIsMyPasswordWhat?ILovePhoWithExtraChili!

這類短語不僅有趣,還能避免你因忘記密碼而抓狂。

(3) Cognitive Passwords 認知密碼

這是一種依據問題設計答案的驗證方式。像是問你:

你小時候第一隻寵物的名字是?

你最喜歡的電影角色是誰?

注意:

駭客有可能從社交媒體或公開資訊找到這些答案。因此,最好自己設計專屬的問題,使破解變得困難。

例如:

問題:在你家陽台的第二盆花的名字是?

答案:

SuperTulip2024!

小建議:

別用「123456」或「password」這種太簡單的密碼。這不僅危險,還讓駭客覺得你太隨便!

為不同的帳戶使用不同密碼,搭配密碼管理工具來減少記憶負擔。

現在,你知道該如何打造更強大的密碼了吧?讓你的秘密更安全,避免被駭客輕易破解! 😉

2. Something You Have:只有你擁有的東西

這類驗證方式依賴你手邊的實體物品或工具。就像只有你擁有的「秘密鑰匙」,即使有人知道你的密碼,沒有這個實體物品,他們仍然無法進入系統。來看看幾個常見又實用的例子吧!

(1) SmartCard

智慧卡是一種小型晶片卡,通常用於企業內部的系統登入或高安全性場景。你需要插入智慧卡並輸入 PIN 碼才能驗證成功。

(2) Token Device

硬體安全裝置,經常用於生成動態密碼。一些銀行會發給用戶一個小裝置,每次需要登入時,它會生成一次性密碼(One-Time Password, OTP)。

(3) Synchronous Dynamic Password

基於時間的動態密碼系統。這種方式依據時間戳產生密碼,你的裝置與伺服器的時間同步,只有在短時間內密碼有效。

範例:Google Authenticator 使用的 TOTP(Time-Based One-Time Password)。

(4) Asynchronous Dynamic Password Token

基於演算法和遞增計數器的動態密碼系統,與伺服器的時間無關。只需根據裝置生成的密碼和伺服器演算法匹配即可驗證成功。

範例:HOTP(HMAC-Based One-Time Password)。

(5) Two-Step Authentication(兩步驟驗證)

這種方式結合了你知道的(如密碼)和你擁有的(如手機或 Token 裝置)。即使密碼被竊取,駭客仍需要你的裝置才能成功登入。

範例:

手機接收的 OTP 簡訊。

使用 Google Authenticator 或其他 TOTP 應用程式生成的即時密碼。

範例應用場景:

- 當你登入銀行網路帳戶時,除了輸入密碼,還會要求你輸入硬體 Token 裝置生成的一次性密碼。這就是Synchronous Dynamic Password的例子。

使用 TOTP 的 Google Authenticator 時,你的手機會根據當前時間自動生成 6 位數密碼,並與伺服器同步驗證。

在某些高階安全場景中,可能會採用 HOTP 演算法,確保密碼生成與時間無關,提升安全性。

小提醒:

請妥善保管你的 Token 裝置,別隨便借給他人。

使用兩步驟驗證時,記得啟用備份功能,以免更換手機時無法登入。

當手上有這些安全工具,駭客可就難以越雷池一步了! 🔒

3. Something You Are:你就是秘密本身!

這種驗證方式基於你的身體特徵,也就是生物特徵識別(Biometric Characteristics)。它利用你獨特的身體特徵來確認身份,因為每個人的「生物密碼」都是獨一無二的。

(1) Fingerprints 指紋掃描

指紋是最常見的生物識別方式,應用廣泛,從手機解鎖到辦公室門禁。指紋掃描快速且方便,但如果你的手指濕了、髒了或受傷,可能會影響準確性。

(2) Face Scans 臉部掃描

臉部辨識是一種快速的無接觸驗證方式,常見於手機和安檢系統。但如果光線不足或你變換了髮型,可能會降低辨識準確度。

(3) Retina Scans 視網膜掃描

準確度最高的生物識別技術,通過掃描眼睛後部的血管模式進行辨識,甚至能分辨雙胞胎。

潛在風險:由於視網膜掃描可能揭露醫療狀況(如高血壓、懷孕),隱私支持者對此技術持反對意見。

技術改進:早期使用空氣掃描,現已改為紅外線掃描,提升了準確性和舒適度。

(4) Iris Scans 虹膜掃描

虹膜掃描針對瞳孔周圍的彩色區域,準確度僅次於視網膜掃描。

虹膜在人的一生中幾乎不會改變,因此比其他生物識別技術更具持久性。

弱點:高解析度圖片可能欺騙虹膜掃描儀,且眼鏡與隱形眼鏡可能干擾操作。

(5) Palm Scans 手掌掃描

透過靜脈模式(Vein Patterns)進行身份驗證,具有良好的準確性。

由於血管模式是內部特徵,比外部特徵(如指紋)更難被複製。

(6) Hand Geometry 手部幾何圖形

這是一種基於手掌大小和指頭比例的辨識技術,雖然準確性一般,但應用較少。

(7) Heart/Pulse Patterns 心臟/脈搏

利用心臟跳動的模式進行身份驗證,是一種新興技術,但目前尚未廣泛應用。

識別準確性和門檻值的影響

生物識別技術的準確性受到以下三個指標的影響:

FRR(False Rejection Rate,誤殺率):系統拒絕正確用戶的比率。

高 FRR:高安全性,但便利性低。

FAR(False Acceptance Rate,錯放率):系統接受錯誤用戶的比率。

高 FAR:高便利性,但安全性低。

CER(Crossover Error Rate,交叉錯誤率):FRR 與 FAR 相等時的錯誤率,用來比較不同設備的準確性。

小口訣:一拒二收(FRR 低於 FAR)。

邏輯思考:高錯誤拒絕率(FRR)意味著更安全,但會減少用戶體驗;高錯誤接受率(FAR)則意味著便利性增加,但安全性下降。

為什麼要三種一起用?

在現代,單靠一種驗證方式可能不夠安全,因此有了「多因素驗證」(MFA)。這就像是你要進秘密俱樂部,不僅要說對咒語(密碼),還要拿出你的鑰匙(手機驗證碼),甚至可能要對著攝影機微笑確認臉部!

多一層驗證,就多一層安全防護,駭客就更難攻破。

身份驗證三步驟:

在資訊安全中,身份驗證過程可以分成 三大步驟:識別(Identification)、驗證(Authentication)、通知結果。讓我們一步步拆解,看看背後的機制是怎麼運作的!

(Authentication)、通知結果。讓我們一步步拆解,看看背後的機制是怎麼運作的!

1. Identification (出示身分:我是誰)

這是身份驗證的第一步,使用者需要向系統說明:「我是誰」。

範例操作:

輸入帳號與密碼(如帳號:Jack,密碼:123456)。

按下送出,系統接收到這些資訊。

就像進入俱樂部前告訴保全:「我是 XXX!」

2. Authentication (檢查身分:我確實是誰)

第二步,系統會檢查使用者提供的資訊,確認其真實性。這裡需要比對帳號與密碼是否正確。

具體流程:

系統將帳號與密碼發送到帳號資料庫。

比對資料庫中的記錄,確認這組帳號密碼是否匹配。

若匹配成功,進行下一步;若失敗,拒絕存取。

相關技術協定參考:

DAP (Directory Access Protocol):

X.500 規範的資料存取協定,用於讀寫帳號資料庫。

LDAP (Lightweight Directory Access Protocol):

X.500 的瘦身版本,更輕量級,適用於現代應用,用於存取帳號目錄結構。

3. 通知結果 (告訴使用者驗證結果)

驗證完成後,系統會產生一個 Token,用來通知驗證結果並授權後續操作。

Token 是什麼?

Token 是一個小型「通行證」,包含驗證的資訊。用戶端會持有 Token,並在後續請求中使用它來存取資源。常見內容:

ID(身份標識,例如:Jack)。

Role(角色,例如:Admin 或 User)。

有效期限(Token 的生效時間與失效時間)。

其他屬性(依應用需求,例如:用戶權限)。

技術細節:

Token 通常以 Cookie 的形式存在,用來隨請求傳遞。

Token 的斷言(Assertion)

Token 內的斷言是一種「肯定的陳述」,像是「我已檢查過,這個人就是 Jack」。

例子:

ID: Jack

Role: User

Assertion: 已驗證

Token 格式標準化:

- SAML (Security Assertion Markup Language):

基於 XML 的標準格式,用於描述身份驗證信息。

- OIDC (OpenID Connect):

基於 JSON 的現代標準格式,適用於網頁與應用程式。

使用 Token 的授權機制

驗證通過後,系統(Token Server)會發出 Access Token,提供給用戶端(Client)。用戶端在後續每次存取資源時,都需要出示 Token 作為憑證。

運作流程:

Token Server 驗證身份後回傳 Access Token。

用戶端持有 Access Token,去請求其他資源。

資源伺服器檢查 Token 的有效性,決定是否授權。

淺顯例子:進秘密俱樂部

- 出示身分:你告訴保全:「我是 XXX!」(輸入帳號密碼)。

檢查身分:保全查驗你的會員資料(比對帳號資料庫)。

通知結果:保全給你一個 VIP 腕帶(Token),你就可以進入並享用俱樂部的服務(存取資源)。

這就是身份驗證三步驟的運作原理! 😎

總結:

無論是 Something You Know、Something You Have,還是 Something You Are,每一種方式都像是一把神秘的鑰匙,為你的數位世界建立防護。記住,保護自己的秘密就是保護你的身份!下一次登入時,不妨想想:是哪種秘密在幫助你開啟這扇門? 😉

以下是關於身份驗證三步驟和生物特徵識別技術的參考文章:

- 身份驗證三原則(AAA、3A)與隱私保護

這篇文章詳細介紹了身份驗證的三大步驟:驗證(Authentication)、授權(Authorization)和稽核(Accounting),並討論了相關的隱私保護議題。

閱讀全文 - 探索身份驗證的世界:三種方法的解析本文深入解析了三種身份驗證方法:HTTP 基本驗證、基於 Session 的驗證和基於 Token 的驗證,並比較了它們的特點與適用場景。閱讀全文

- 獨一無二的身體特徵——生物辨識起源與演進這篇文章探討了生物辨識技術的起源與發展,介紹了指紋、人臉、虹膜等多種生物特徵識別技術的應用與挑戰。閱讀全文

- 生物辨識技術 – 維基百科

- 維基百科上的條目,概述了生物識別技術的定義、分類和應用,提供了全面的背景知識。閱讀全文